Nainštalujte OpenVPN v Ubuntu

Niektorí používatelia majú záujem vytvoriť súkromnú virtuálnu sieť medzi dvoma počítačmi. Poskytuje úlohu pomocou technológie VPN (Virtual Private Network). Pripojenie sa realizuje prostredníctvom otvorených alebo uzavretých nástrojov a programov. Po úspešnej inštalácii a konfigurácii všetkých komponentov je možné postup považovať za úplný a pripojenie - bezpečné. Ďalej by sme chceli podrobne diskutovať o implementácii uvažovanej technológie prostredníctvom klienta OpenVPN v operačnom systéme založenom na jadre Linuxu.

obsah

Nainštalujte OpenVPN v Linuxe

Keďže väčšina používateľov používa distribúcie založené na Ubuntu, inštrukcie budú založené na týchto verziách. V ostatných prípadoch, zásadný rozdiel v inštalácii a konfigurácii OpenVPN si nevšimnete, pokiaľ nebudete musieť dodržiavať syntax distribúcie, o ktorej sa môžete dozvedieť v oficiálnej dokumentácii vášho systému. Ponúkame Vám, aby ste sa zoznámili s celým procesom krok za krokom, aby ste detailne porozumeli každej akcii.

Nezabudnite, že operácia OpenVPN prebieha prostredníctvom dvoch uzlov (počítač alebo server), čo znamená, že inštalácia a konfigurácia sa vzťahuje na všetkých účastníkov pripojenia. Náš ďalší tutoriál sa zameria na prácu s dvoma zdrojmi.

Krok 1: Nainštalujte OpenVPN

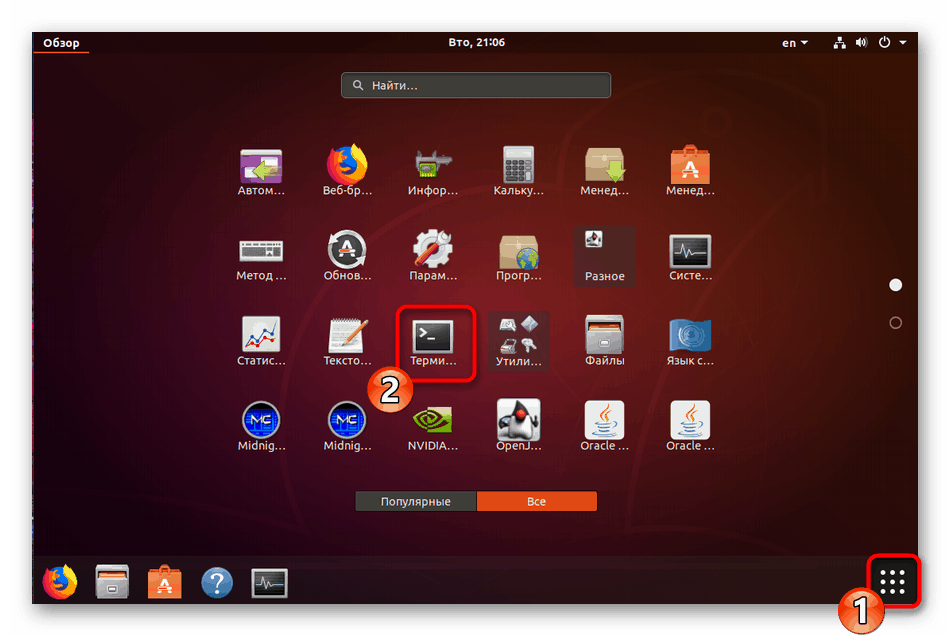

Samozrejme, mali by ste začať pridaním všetkých potrebných knižníc do počítačov. Pripravte sa na to, že na vykonanie úlohy bude použitý výhradne zabudovaný do operačného systému "Terminal" .

- Otvorte ponuku a spustite konzolu. Môžete to urobiť aj stlačením kombinácie klávesov Ctrl + Alt + T.

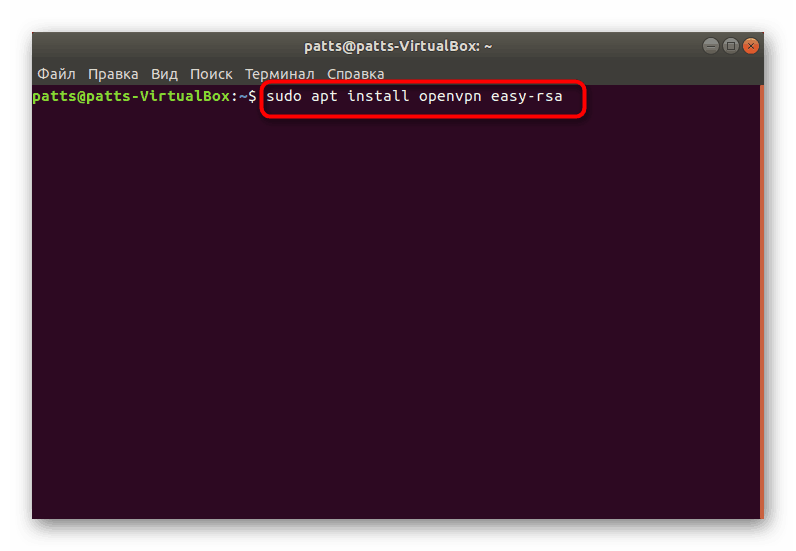

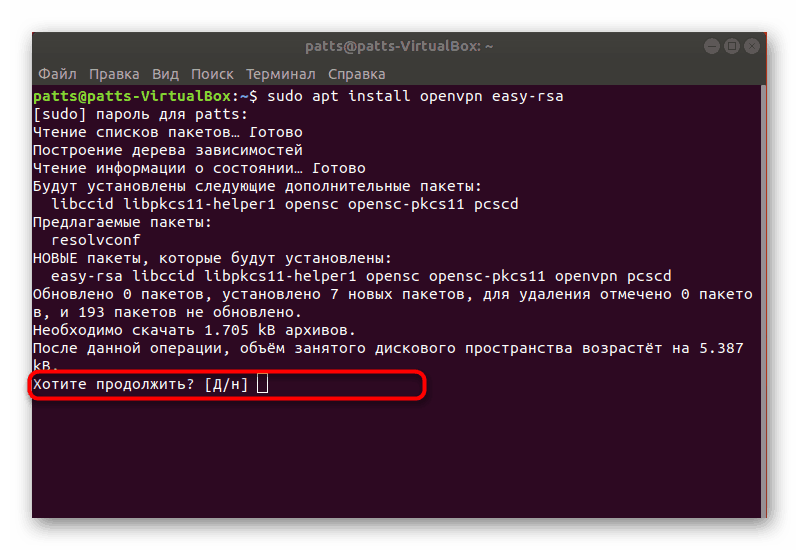

- Zaregistrovať

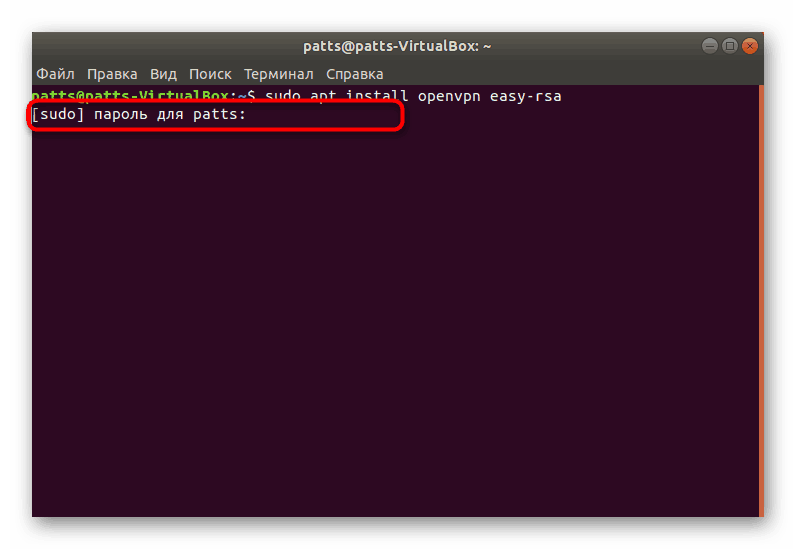

sudo apt install openvpn easy-rsana inštaláciu všetkých potrebných úložísk. Po zadaní stlačte Enter . - Zadajte heslo pre konto superuser. Znaky pri písaní sa v poli nezobrazujú.

- Potvrďte pridanie nových súborov výberom príslušnej možnosti.

Prejdite na nasledujúci krok len vtedy, keď sa inštalácia vykonáva na oboch zariadeniach.

Krok 2: Vytvorenie a konfigurácia certifikačnej autority

Špecifikačné centrum je zodpovedné za overovanie verejných kľúčov a poskytuje silné šifrovanie. Vytvorí sa na zariadení, ku ktorému sa neskôr pripojia iní používatelia, takže otvorte konzolu na požadovanom počítači a postupujte podľa týchto krokov:

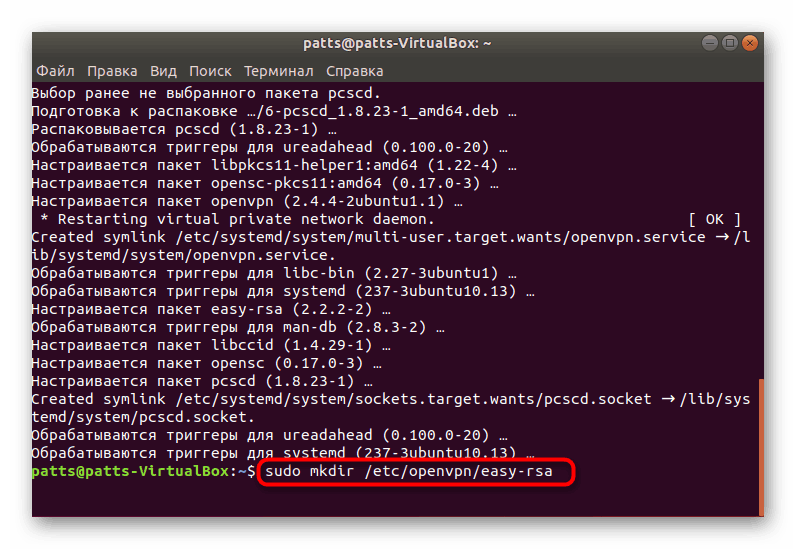

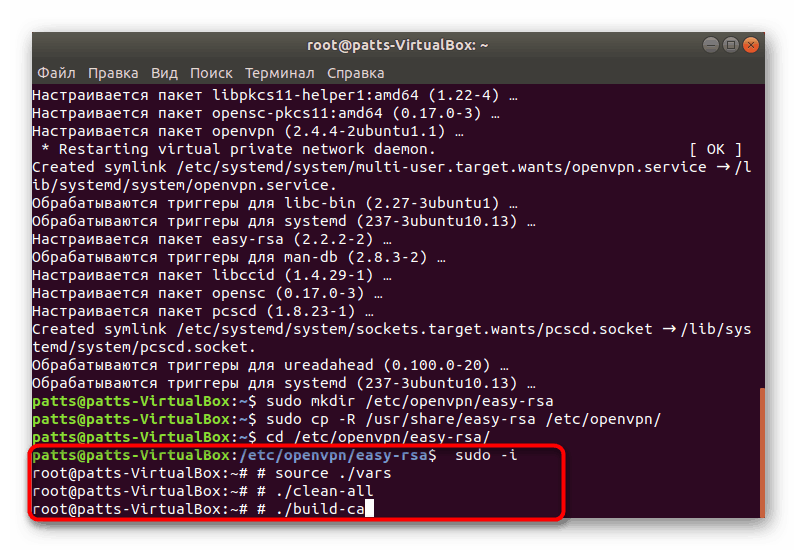

- Najprv sa vytvorí priečinok na ukladanie všetkých kľúčov. Môžete ho umiestniť kdekoľvek, ale je lepšie nájsť bezpečné miesto. Použite

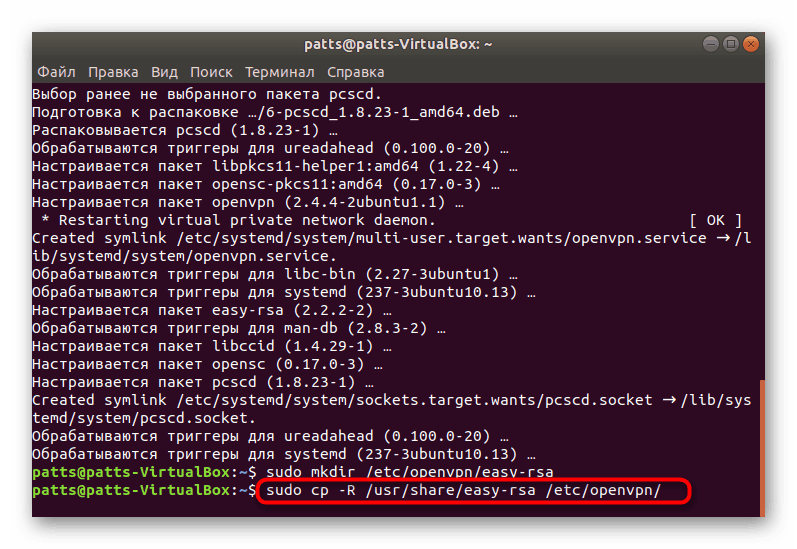

sudo mkdir /etc/openvpn/easy-rsa, kde / etc / openvpn / easy-rsa je miesto na vytvorenie adresára. - Ďalej v tomto priečinku je potrebné umiestniť jednoduché skripty pre rsa, a to pomocou

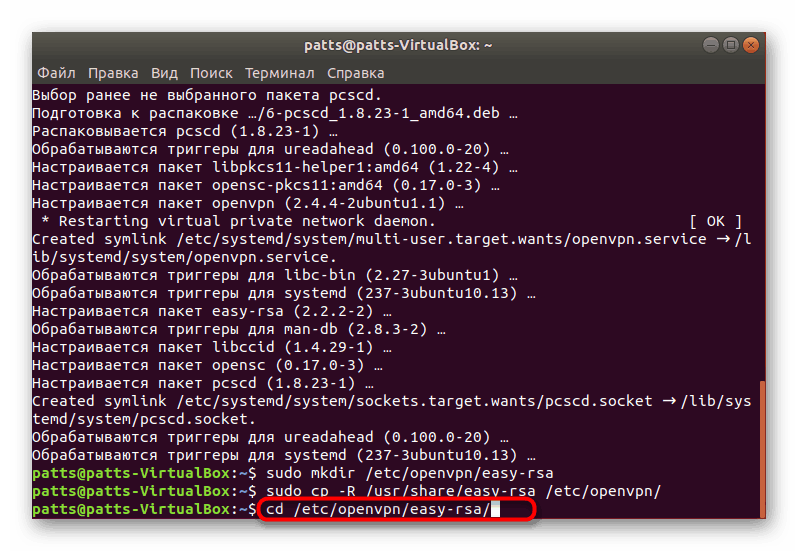

sudo cp -R /usr/share/easy-rsa /etc/openvpn/. - Certifikačné centrum je vytvorené v adresári ready. Najprv prejdite do tohto priečinka

cd /etc/openvpn/easy-rsa/. - Potom do poľa vložte nasledujúci príkaz:

sudo -i

# source ./vars

# ./clean-all

# ./build-ca

Kým serverový počítač môže byť ponechaný sám a prejsť na klientske zariadenia.

Krok 3: Konfigurácia certifikátov klienta

Pokyny, ktoré budete poznať nižšie, bude potrebné vykonať na každom klientskom počítači, aby sa zabezpečilo správne fungovanie bezpečného pripojenia.

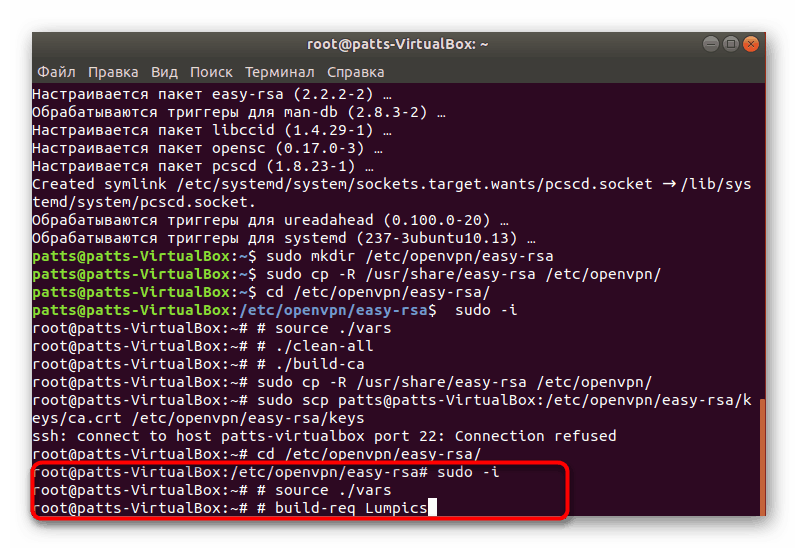

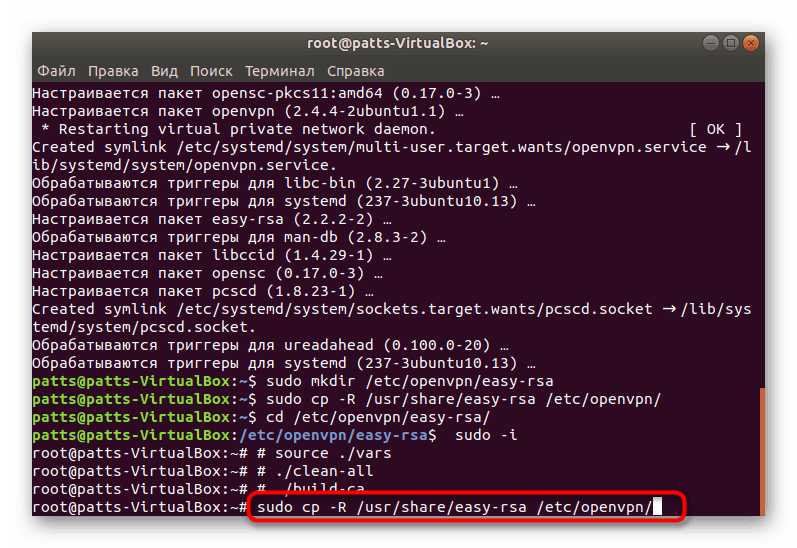

- Otvorte konzolu a zadajte

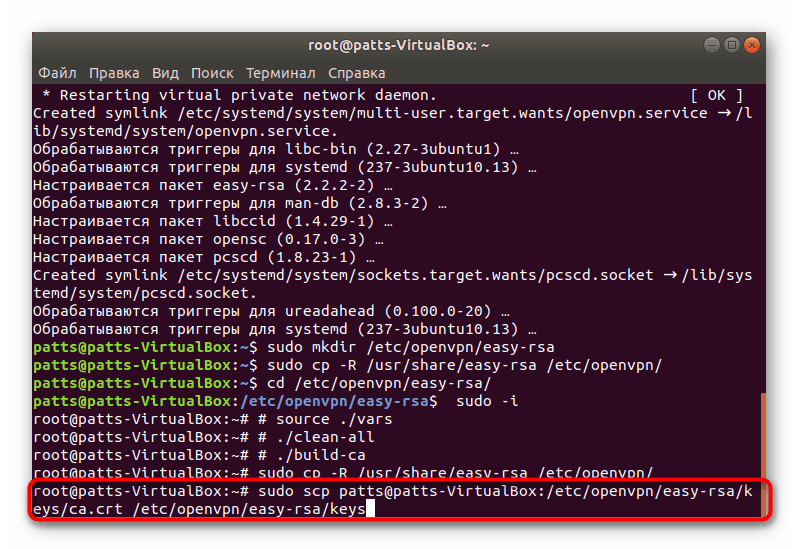

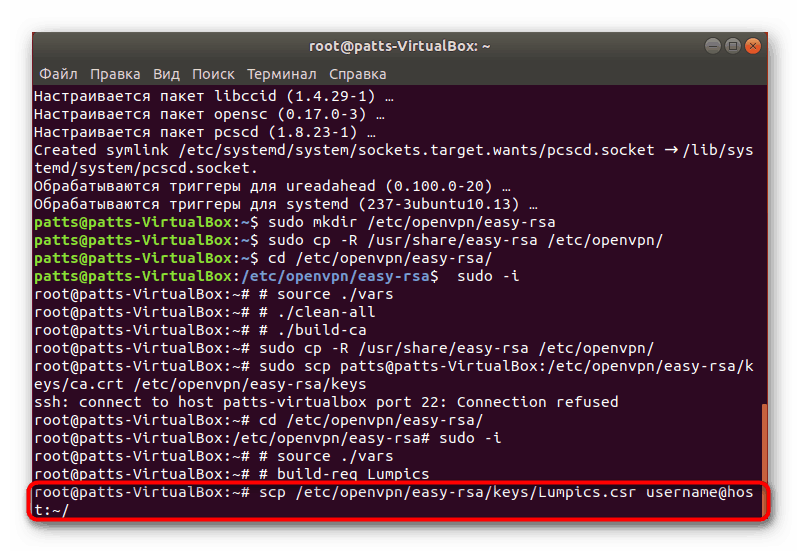

sudo cp -R /usr/share/easy-rsa /etc/openvpn/a skopírujte všetky potrebné skripty nástroja. - Predtým bol na serverovom PC vytvorený samostatný súbor certifikátu. Teraz musí byť skopírovaný a umiestnený do priečinka s ostatnými komponentmi. Najjednoduchší spôsob, ako to urobiť, je

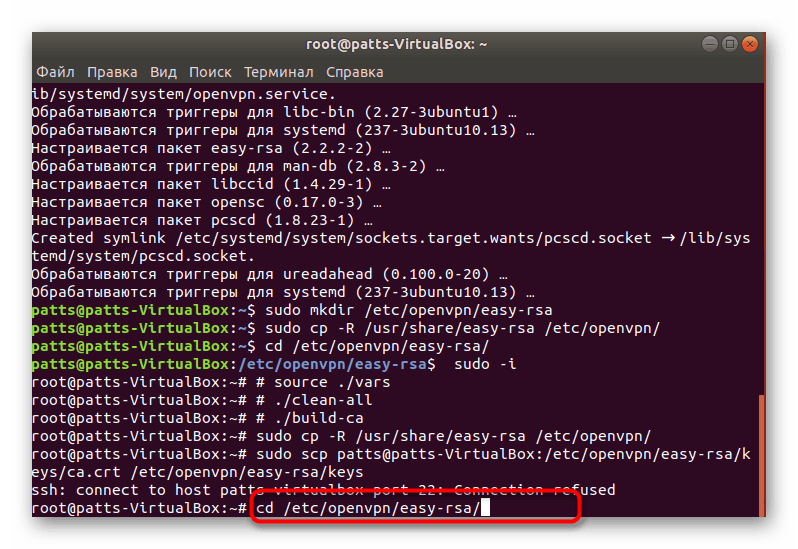

sudo scp username@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys, kde username @ host je adresa zariadenia, z ktorého sa sťahujete. - Zostáva len vytvoriť osobný tajný kľúč, aby ho v budúcnosti prepojil. Urobte to tak, že prejdete do priečinka na ukladanie

cd /etc/openvpn/easy-rsa/scripts. - Ak chcete vytvoriť súbor, použite príkaz:

sudo -isoringpcrepair.com

# source ./vars

# build-req![Vytvorenie súkromného kľúča v klientskom počítači Ubuntu]()

soringpcrepair.com v tomto prípade zadaný názov súboru. Generovaný kľúč musí byť nevyhnutne v rovnakom adresári ako ostatné klávesy.

- Zostáva iba poslať pripravený serverový kľúč na serverové zariadenie, aby sa vaše pripojenie overilo. To sa vykonáva pomocou toho istého príkazu, cez ktorý bolo prevzatie vykonané. Musíte zadať

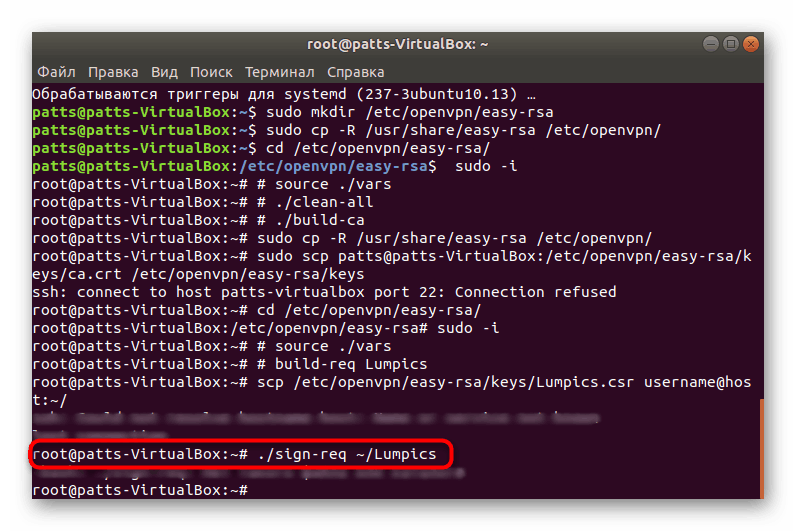

scp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/soringpcrepair.comscp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/, kde username @ host je názov počítača, ktorý sa má odoslať, a soringpcrepair.com .csr - názov súboru s kľúčom. - Na serveri PC potvrďte kláves cez

./sign-req ~/soringpcrepair.com kde soringpcrepair.com - názov súboru. Potom vráťte dokument späť cezsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keyssoringpcrepair.comsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keys.

Toto je koniec všetkých prípravných prác, všetko, čo zostáva, je priniesť OpenVPN do normálneho stavu a môžete začať používať súkromné šifrované spojenie s jedným alebo viacerými klientmi.

Krok 4: Konfigurácia OpenVPN

Nasledujúca príručka sa vzťahuje na klienta aj na server. Všetko rozdelíme na základe akcií a upozorníme vás na zmeny na strojoch, takže musíte postupovať podľa pokynov.

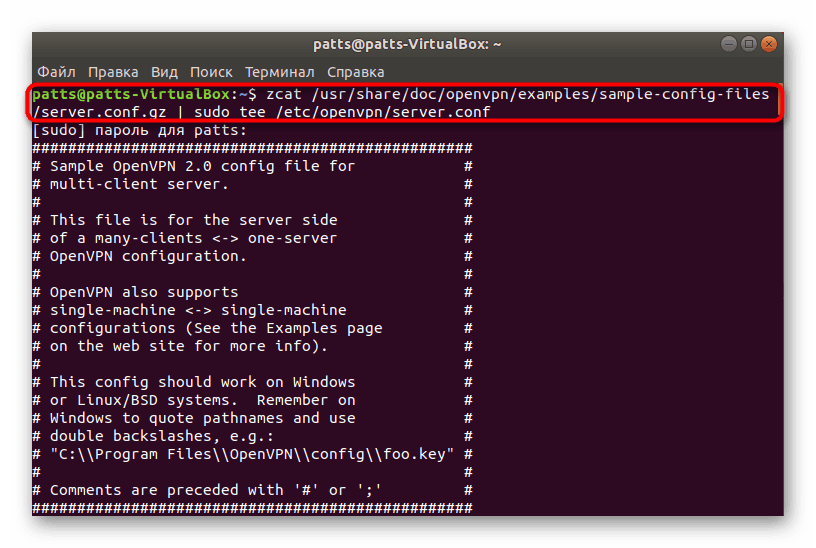

- Najprv vytvorte konfiguračný súbor na serveri PC pomocou

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.confzcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Pri konfigurácii klientskych zariadení musí byť tento súbor vytvorený aj samostatne. - Prečítajte si štandardné hodnoty. Ako vidíte, port a protokol sú rovnaké ako štandardné, ale neexistujú žiadne ďalšie parametre.

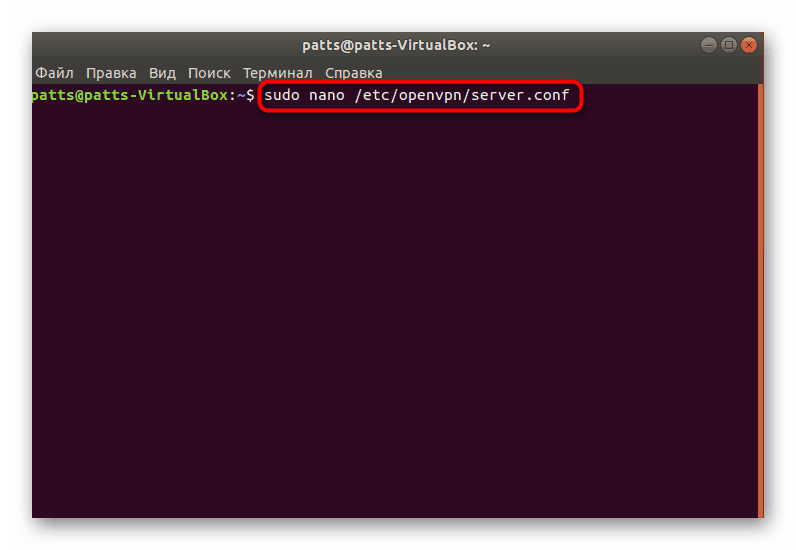

- Generovaný konfiguračný súbor

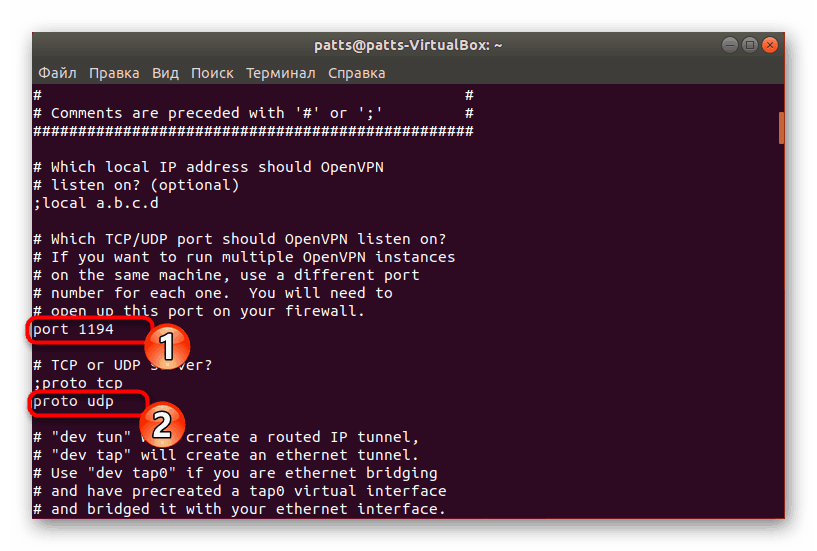

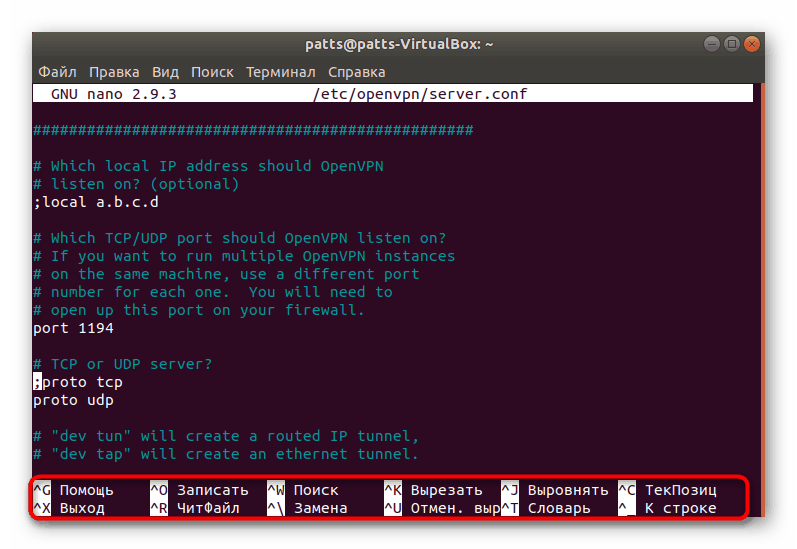

sudo nano /etc/openvpn/server.conf. - Nepôjdeme do podrobností o zmene všetkých hodnôt, pretože v niektorých prípadoch sú individuálne, ale štandardné riadky v súbore by mali byť prítomné, ale podobný obrázok vyzerá takto:

port 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtPo dokončení všetkých zmien uložte nastavenia a súbor zatvorte.

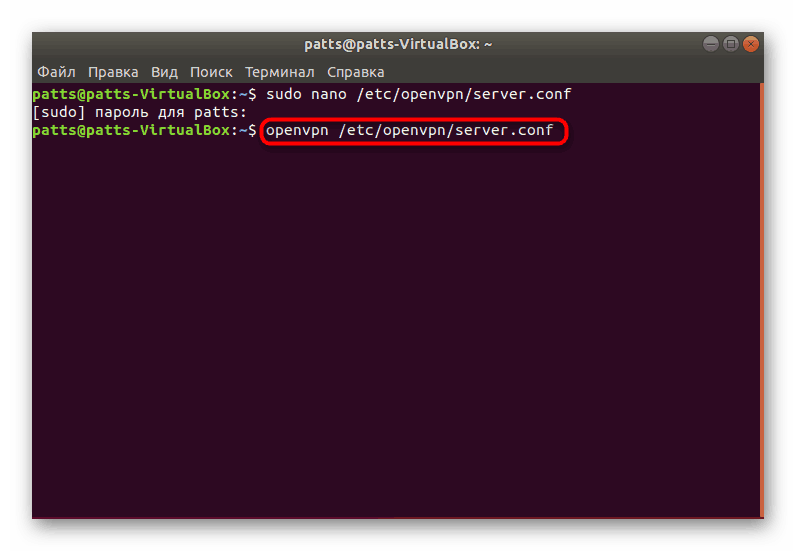

- Práca so serverovou časťou je dokončená. Spustite OpenVPN prostredníctvom vytvoreného konfiguračného súboru

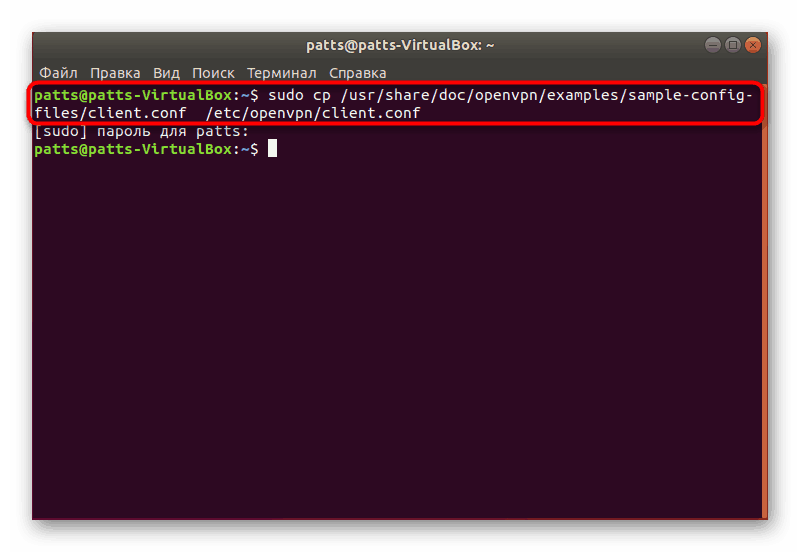

openvpn /etc/openvpn/server.conf. - Teraz spustíme klientske zariadenia. Ako už bolo spomenuté, konfiguračný súbor je tu tiež vytvorený, ale tentoraz nie je rozbalený, takže príkaz vyzerá takto:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Spustite súbor rovnakým spôsobom ako je uvedené vyššie a umiestnite do neho nasledujúce riadky:

client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3client.

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3Po dokončení úprav spustite OpenVPN:

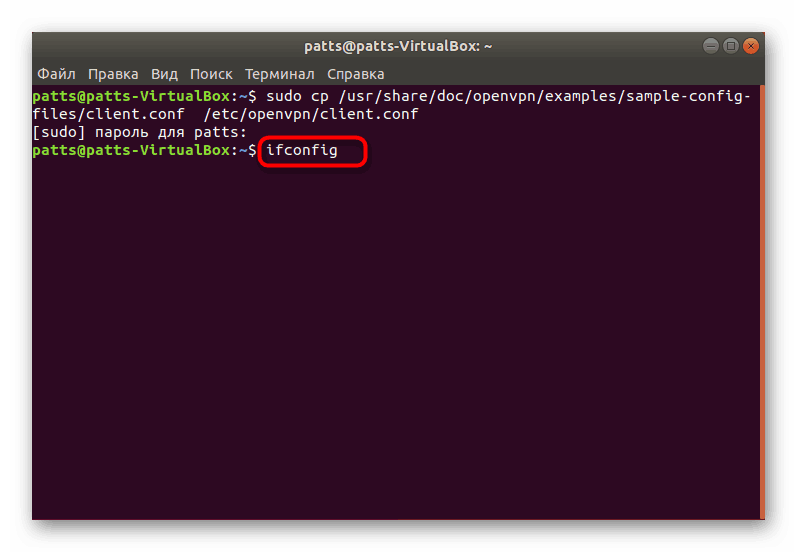

openvpn /etc/openvpn/client.conf. - Zaregistrujte príkaz

ifconfigaby ste sa uistili, že systém funguje. Medzi všetkými zobrazenými hodnotami musí byť prítomné rozhranie tun0 .

Na presmerovanie prevádzky a otvorený prístup na Internet pre všetkých klientov na serveri PC, budete musieť aktivovať príkazy nižšie jeden po druhom.

sysctl -w net.ipv4.ip_forward=1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

V dnešnom článku ste boli oboznámení s inštaláciou a konfiguráciou OpenVPN na strane servera a klienta. Odporúčame vám, aby ste venovali pozornosť upozorneniam uvedeným v časti „Terminál“ a preštudujte si kódy chýb, ak nejaké existujú. Podobné akcie pomôžu vyhnúť sa ďalším problémom s pripojením, pretože rýchle riešenie problému zabraňuje vzniku ďalších výsledných problémov.