Nastavenie SSH na CentOS 7

SSH (secure shell) - protokol na vytvorenie šifrovaného spojenia medzi klientom a serverom. Vďaka tejto technológii môžete počítač ovládať na diaľku. Interakcia s obslužným programom sa vykonáva v termináli a štandardne sa pridáva do operačného systému CentOS 7. Preto by sme dnes radi podrobne zvážili štandardný postup konfigurácie, ktorý bude užitočný pre každého, kto bude pracovať s SSH.

obsah

Konfigurácia SSH pomocou CentOS 7

Proces konfigurácie je individuálny pre každého správcu systému, ale stále existuje niekoľko položiek, ktoré sú užitočné pre všetkých používateľov. V tomto článku sa budeme rozprávať nielen o serverovej komponente, ale aj o klientskej zložke a tiež uviesť, ktoré zariadenie vykonáva konkrétnu akciu.

Inštalácia komponentov a spustenie servera

Už sme povedali, že SSH je štandardne pridané do zoznamu systémových knižníc CentOS 7, ale niekedy z nejakého dôvodu chýbajú na počítači potrebné komponenty. V tomto prípade budú musieť pridať a potom aktivovať server.

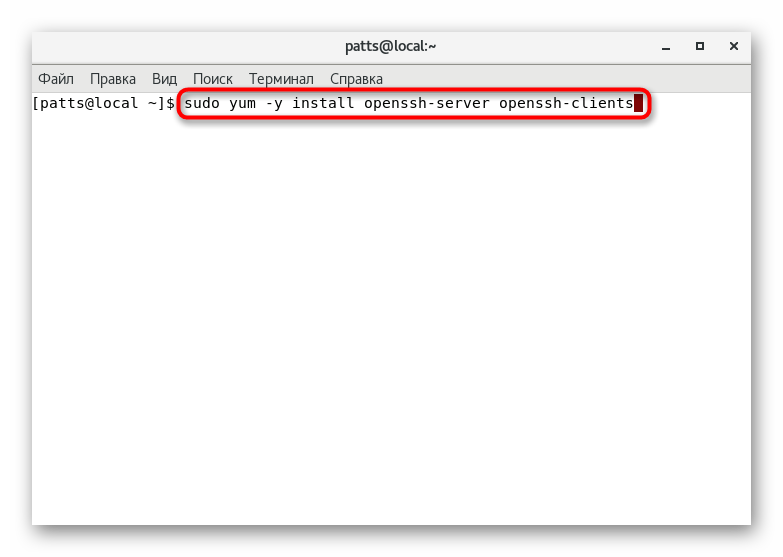

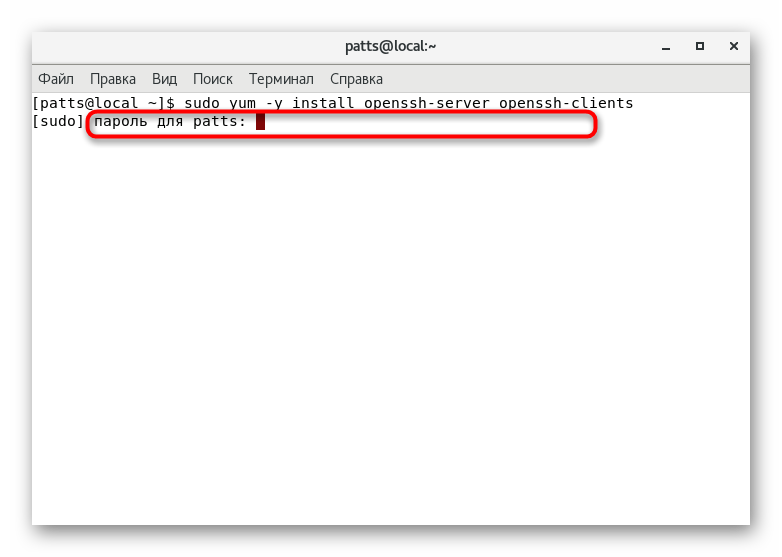

- Otvorte Terminál a napíšte

sudo yum -y install openssh-server openssh-clientstam príkazsudo yum -y install openssh-server openssh-clients. - Overte si konto superuser zadaním hesla. Všimnite si, že takto zadané znaky sa v reťazci nezobrazujú.

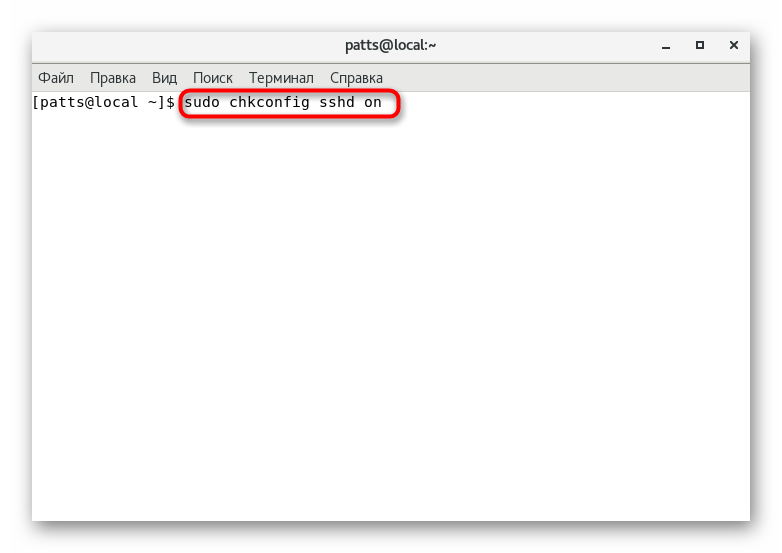

- Spustite kontrolu konfigurácie pomocou

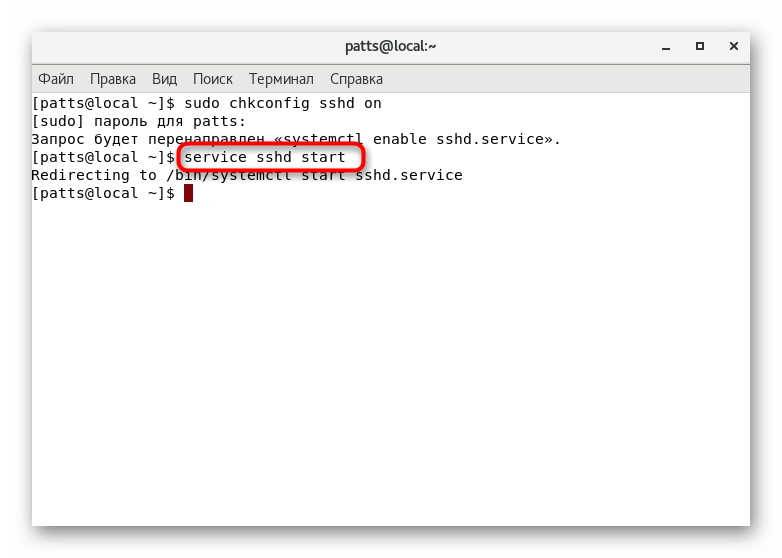

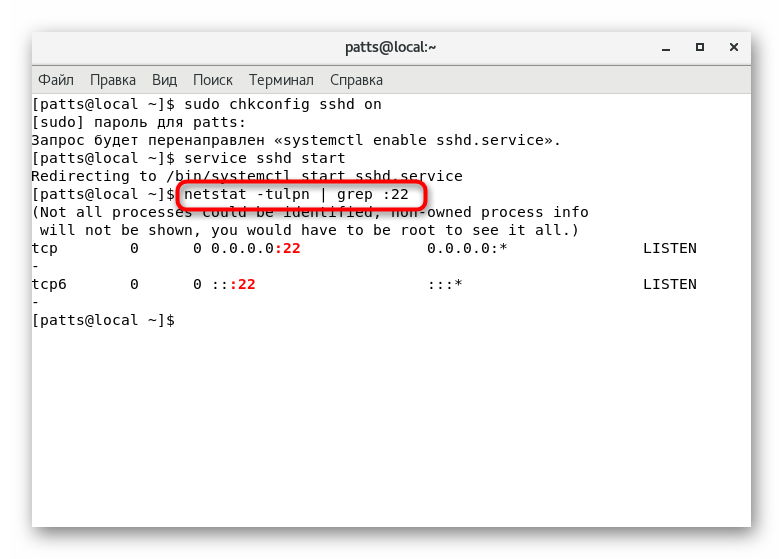

sudo chkconfig sshd on. - Potom spustite samotnú službu SSH a špecifikujte

service sshd start. - Zostáva len overiť, či je predvolený port otvorený. Na tento účel použite riadok

netstat -tulpn | grep :22netstat -tulpn | grep :22.

Po úspešnom dokončení vyššie uvedených pokynov sa môžete bezpečne presunúť na začiatok konfigurácie. Radi by sme Vás upozornili na skutočnosť, že počas aktivácie príkazov si musíte prečítať upozornenia zobrazené na obrazovke. Môžu indikovať výskyt určitých chýb. Včasná náprava všetkých problémov pomôže vyhnúť sa ďalším problémom.

Úprava konfiguračného súboru

Konfiguračný súbor je samozrejme upravovaný iba na základe rozhodnutia administrátora systému. Chceme však ukázať, ako ho spustiť v textovom editore a ktoré položky by mali byť zdôraznené ako prvé.

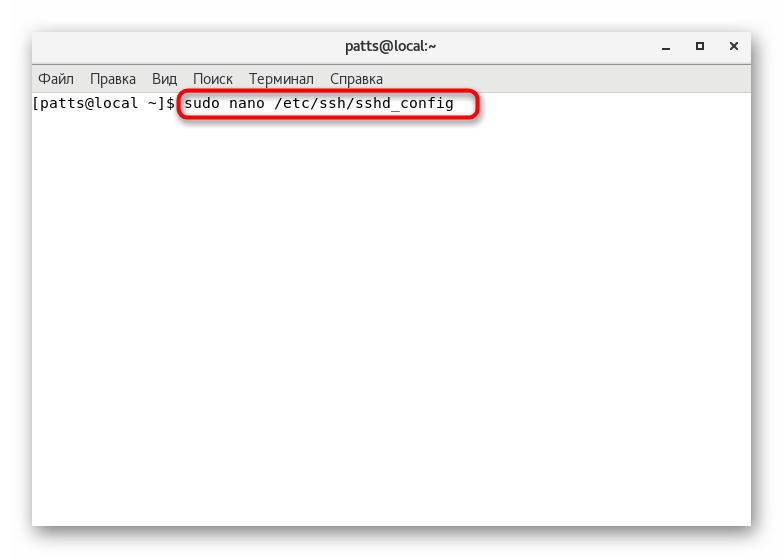

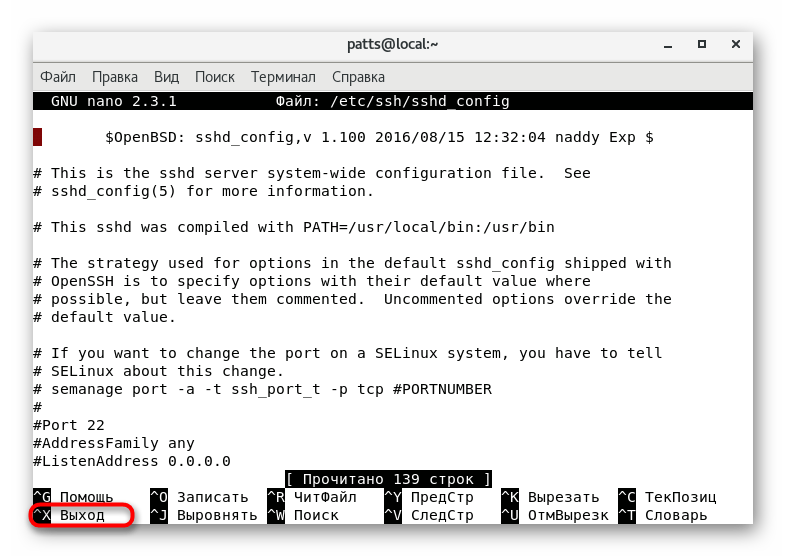

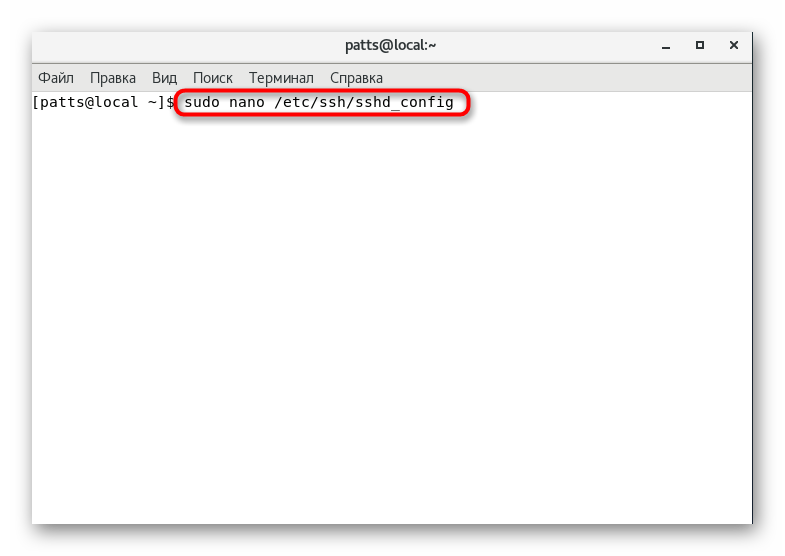

- Odporúčame použiť nano editor, ktorý je možné nainštalovať príkazom

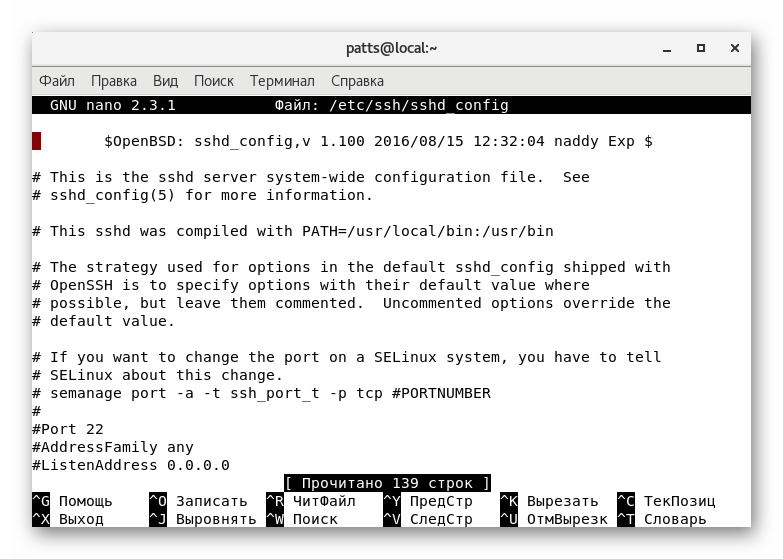

sudo yum install nano. Po dokončení inštalácie spustite konfiguračný súbor cezsudo nano /etc/ssh/sshd_config. - Budete oboznámení so všetkými dostupnými možnosťami. Niektoré z nich sú komentované, to znamená, že pred parametrom je znak # . Odstránením tohto symbolu teda zrušíte zadanie parametra a bude platný. Štandardný port môžete zmeniť zmenou hodnoty reťazca "Port" na iné. Okrem toho sa odporúča nainštalovať druhý protokol pomocou „Protocol 2“ . Potom sa zvýši úroveň zabezpečenia.

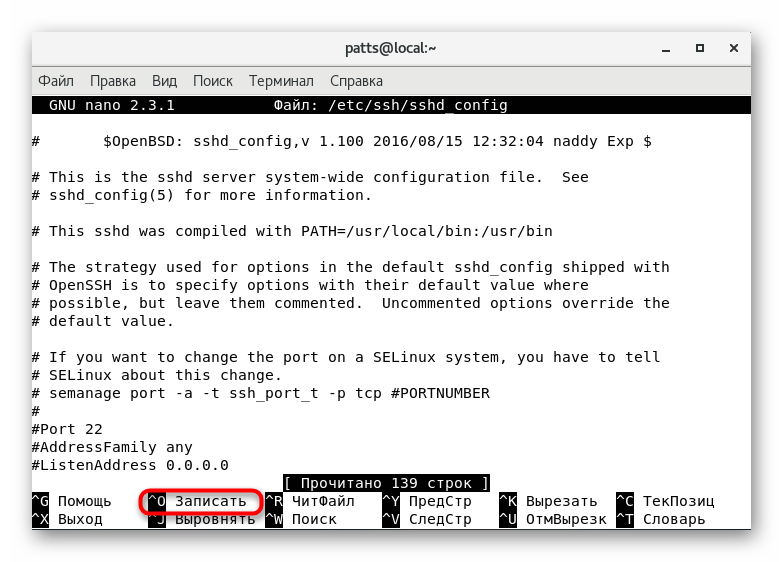

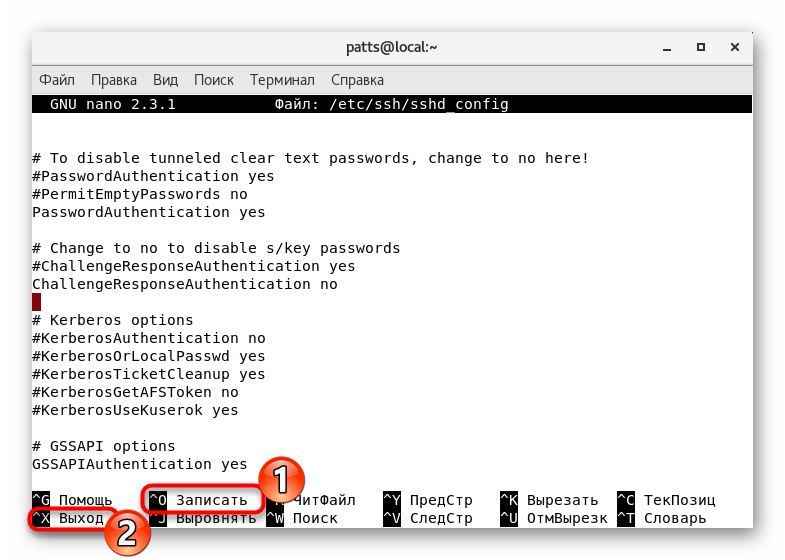

- Tieto a ďalšie parametre sú zmenené iba preferenciami administrátora. Podrobné informácie o každej z nich nájdete v oficiálnej dokumentácii SSH. Po dokončení úprav uložte zmeny stlačením klávesovej skratky Ctrl + O.

- Pre ukončenie editora použite Ctrl + X.

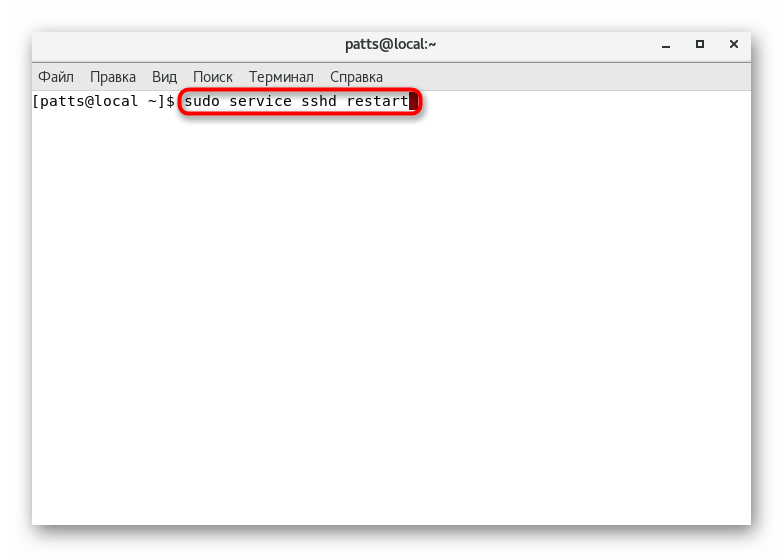

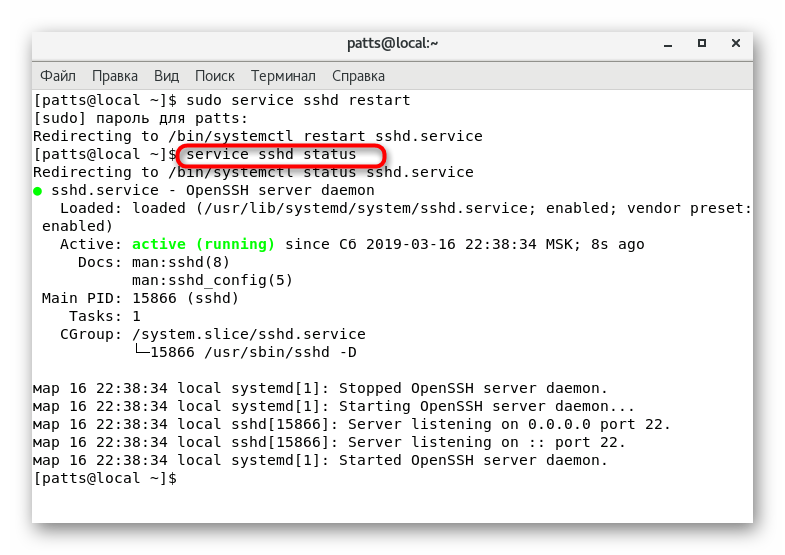

- Reštartujte službu prostredníctvom služby

sudo service sshd restartaby sa zmeny prejavili. - Potom môžete skontrolovať stav SSH, aby ste sa uistili, že funguje, prostredníctvom

service sshd status.

Úprava konfiguračného súboru mení mnoho parametrov, ale hlavný proces - pridávanie a konfigurácia kľúčov - sa vykonáva pomocou špeciálnych príkazov, o ktorých chceme hovoriť ďalej.

Vytvorenie páru kľúčov RSA

Kryptografický algoritmus RSA (skratka pre názvy Rivest, Shamir a Adleman) používa služba SSH na vytvorenie páru kľúčov. Táto akcia umožňuje maximálnu ochranu častí klienta a servera pri vytváraní pripojení. Na vytvorenie páru kľúčov budete musieť použiť oba reťazce.

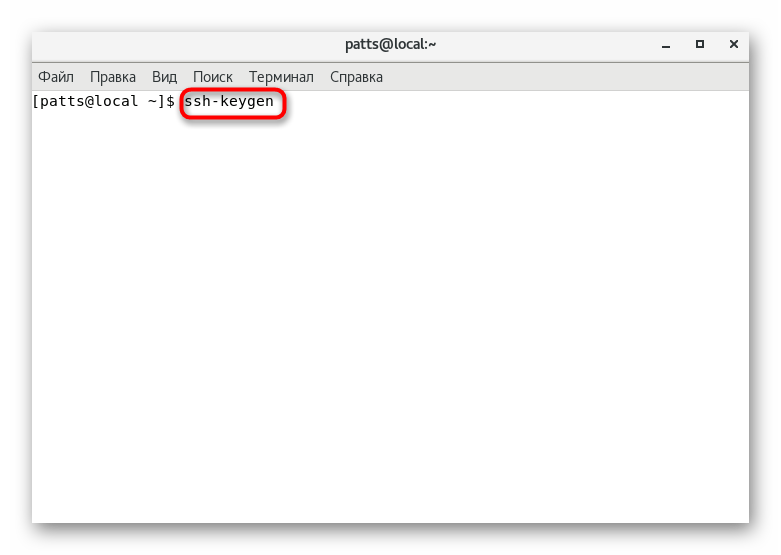

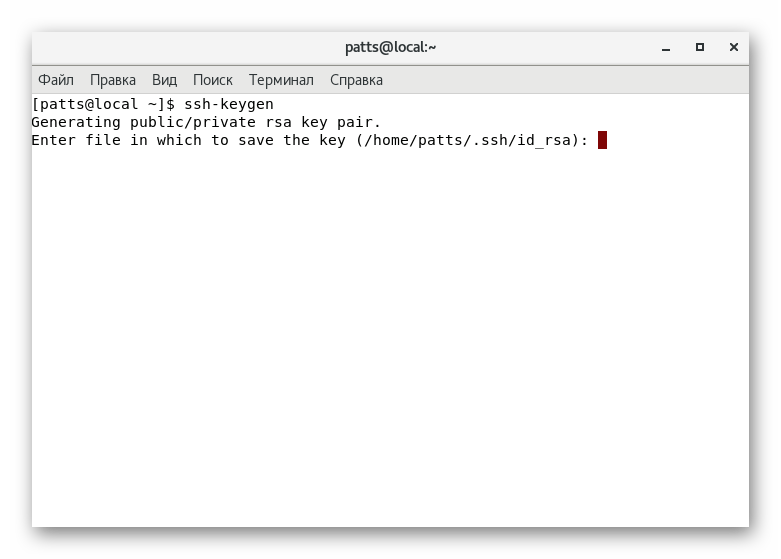

- Najprv choďte do klientskeho počítača a do konzoly zadajte

ssh-keygen. - Po aktivácii sa objaví nový riadok, kde budete vyzvaní na zadanie cesty na uloženie kľúča. Ak chcete opustiť predvolené umiestnenie, nezadávajte nič, ale jednoducho stlačte kláves Enter .

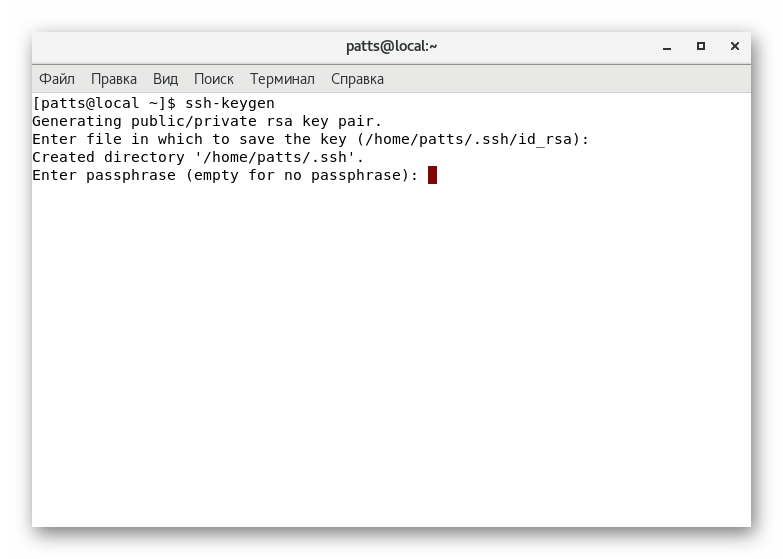

- Potom sa vytvorí fráza hesla. Poskytne bezpečnosť pred neoprávneným prístupom do systému. Po vytvorení hesla ho budete musieť zopakovať.

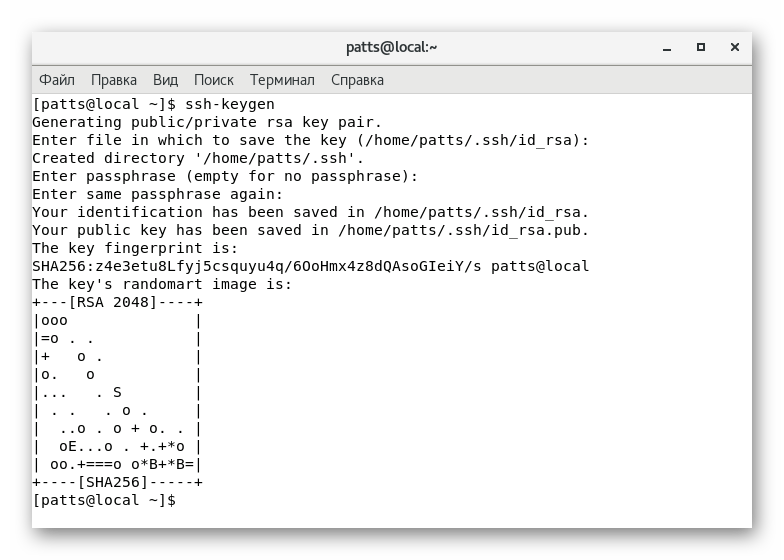

- Týmto sa dokončí proces generovania. Na obrazovke uvidíte samotný kľúč a náhodný obrázok, ktorý mu bol priradený.

Po úspešnom dokončení vyššie uvedených pokynov sa zobrazia verejné a súkromné kľúče, ktoré sa v budúcnosti budú používať na autentifikáciu na serveri. K tomu však musí byť kľúč prenesený na server a vypnúť zadávanie hesla.

Kopírovanie verejného kľúča na server

Ako je uvedené vyššie, kopírovanie kľúča je nevyhnutné pre ďalšiu bezchybnú autentifikáciu. Vykonanie takejto akcie môže byť jedným z troch spôsobov, z ktorých každý bude v niektorých situáciách najoptimálnejší. Pozrime sa na všetky z nich v poriadku.

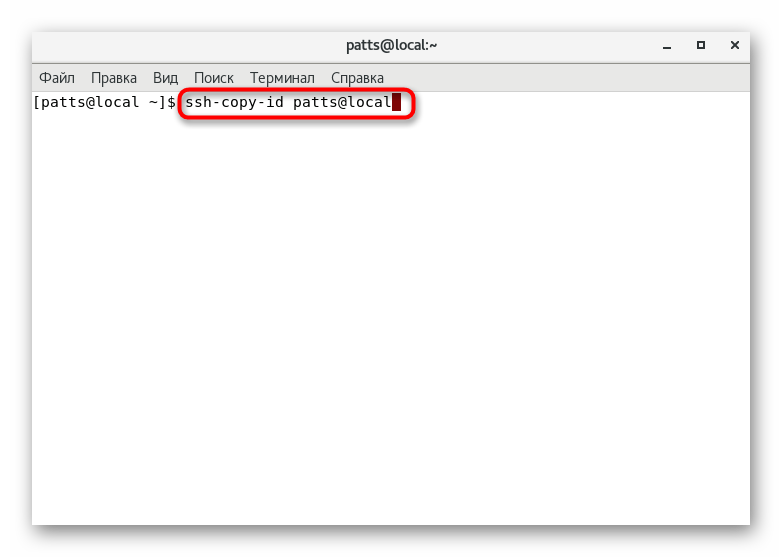

Pomôcka Ssh-copy-id

Kopírovanie verejného kľúča pomocou nástroja ssh-copy-id je najjednoduchšia metóda. Je však vhodný len vtedy, ak je tento nástroj prítomný na počítači. Musíte zaregistrovať iba jeden ssh-copy-id username@remote_host , kde username @ remote_host je používateľské meno a hostiteľ vzdialeného servera.

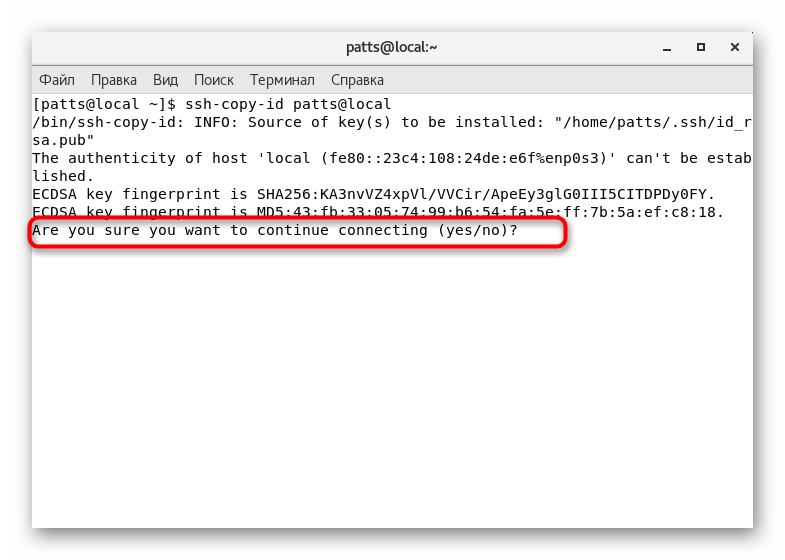

Ak je spojenie vytvorené prvýkrát, na obrazovke sa zobrazí správa podobného charakteru:

The authenticity of host '111.111.11.111 (111.111.11.111)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)?

To znamená, že server nie je v zozname dôveryhodných zdrojov a bude sa opýtať, či stojí za to vykonať ďalšie pripojenie. Vyberte možnosť yes .

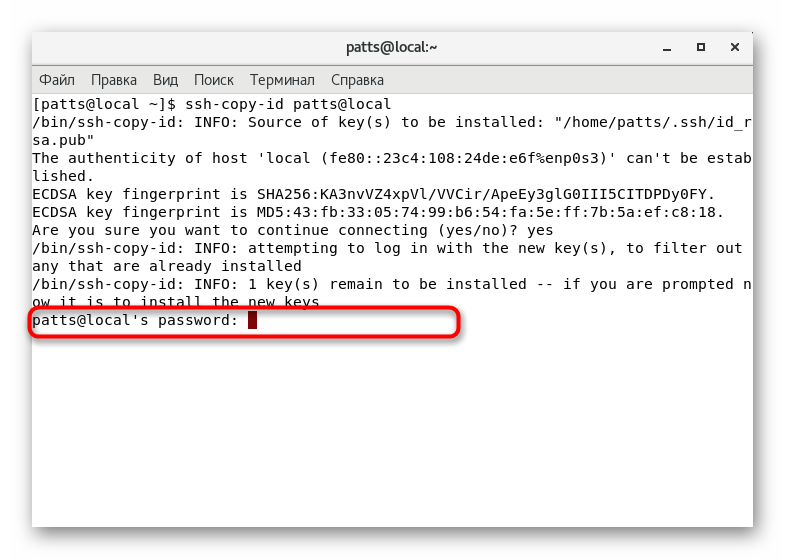

Zostáva len zadať heslo pre serverový účet a postup kopírovania prostredníctvom vyššie uvedeného nástroja bude úspešne dokončený.

Kopírovanie verejného kľúča cez SSH

Ak nie je k dispozícii pomocný program ssh-copy-id , odporúčame použiť štandardné funkcie nástroja SSH, ak máte samozrejme prístup k účtu servera. Vykladanie kľúčov prebieha prostredníctvom pravidelného spojenia, a to:

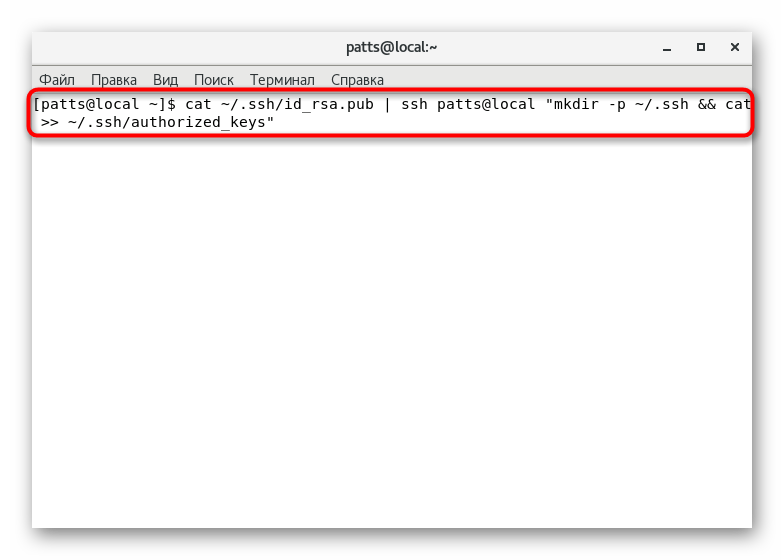

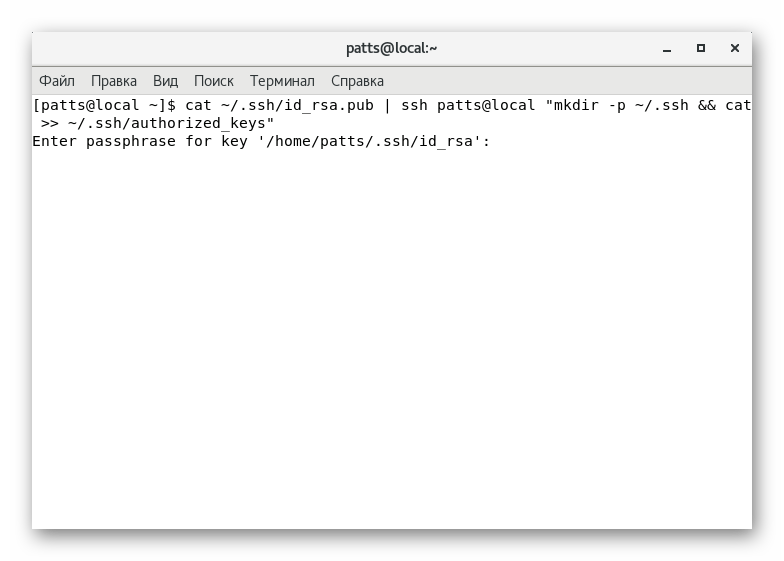

- Príkaz cat vám umožňuje čítať a okamžite pridať kľúč do súboru na serverovom počítači. Ak to chcete urobiť, zadajte

cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys", kde username @ remote_host je názov konta a hostiteľa vzdialeného počítača. Všimnite si, že možnosť >> pridá kľúč na koniec súboru a nebude ho úplne prepísať. Preto budú uložené aj predtým zadané klávesy. - Ak chcete pripojiť, zadajte heslo.

- Ak chcete aktualizovať zoznamy kľúčov, nezabudnite reštartovať server pomocou

sudo service sshd restart.

Manuálna kópia verejného kľúča

Niekedy sú situácie, keď nie je možné použiť pomocný program ssh-copy-id a neexistuje ani prístup k heslám. Potom sa kopírovanie vykonáva manuálne.

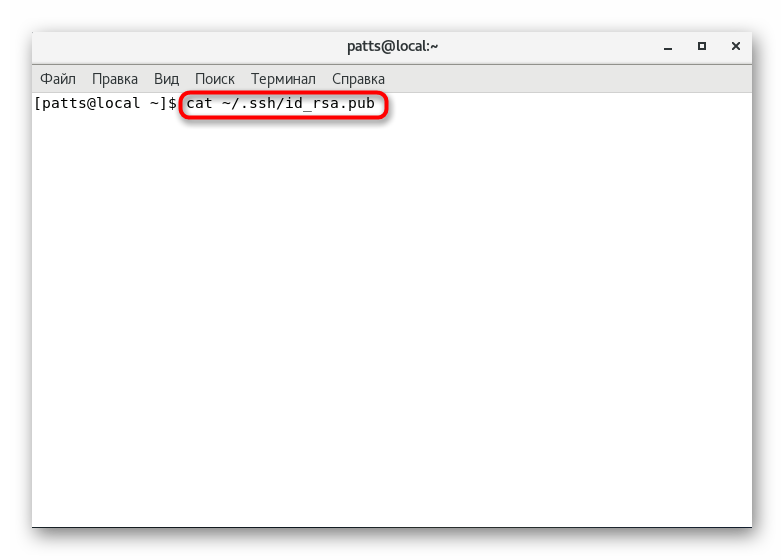

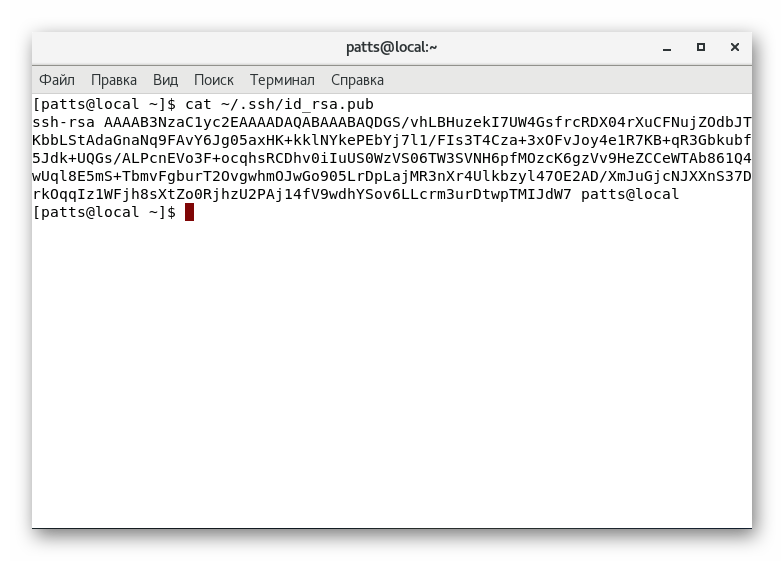

- Najprv zistite tento kľúč pomocou známeho príkazu

cat ~/.ssh/id_rsa.pubzadaním príkazucat ~/.ssh/id_rsa.pubdo konzoly. - Skopírujte jej obsah do samostatného súboru.

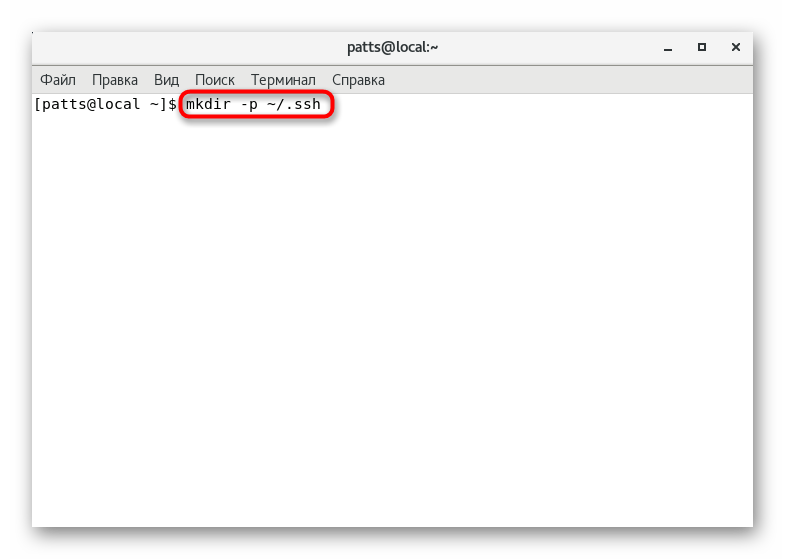

- Pripojte sa k vzdialenému počítaču pomocou akejkoľvek vhodnej metódy a vytvorte adresár

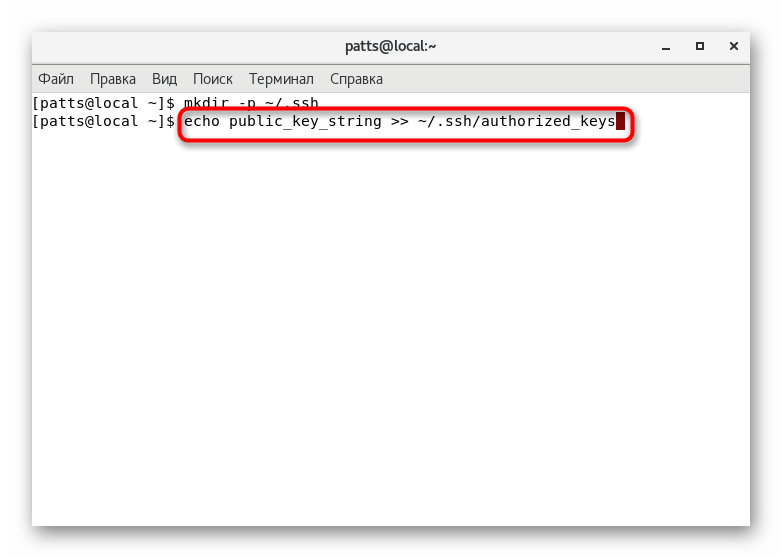

mkdir -p ~/.ssh. Príkaz nebude robiť nič, ak adresár už existuje. - Zostáva len zadanie údajov do súboru "authorized_keys" . Príkaz

echo public_key_string >> ~/.ssh/authorized_keyspridá k súboru kľúč alebo ho najskôr vytvorí, ak chýba. Namiesto „public_key_string“ musíte vložiť predtým získaný reťazec s kľúčom.

Týmto sa úspešne dokončí postup kopírovania kľúčov. Z tohto dôvodu je teraz autentifikácia servera dostupná zadaním ssh username@remote_host . Môžete sa však pripojiť pomocou hesla, ktoré znižuje bezpečnosť takejto siete.

Zakázať autentifikáciu heslom

Vypnutie možnosti prihlásenia sa pomocou hesla, obídenie kľúča, robí takéto vzdialené pripojenie menej bezpečným. Preto sa odporúča deaktivovať túto funkciu, aby sa zabránilo neoprávnenej autentifikácii votrelcami.

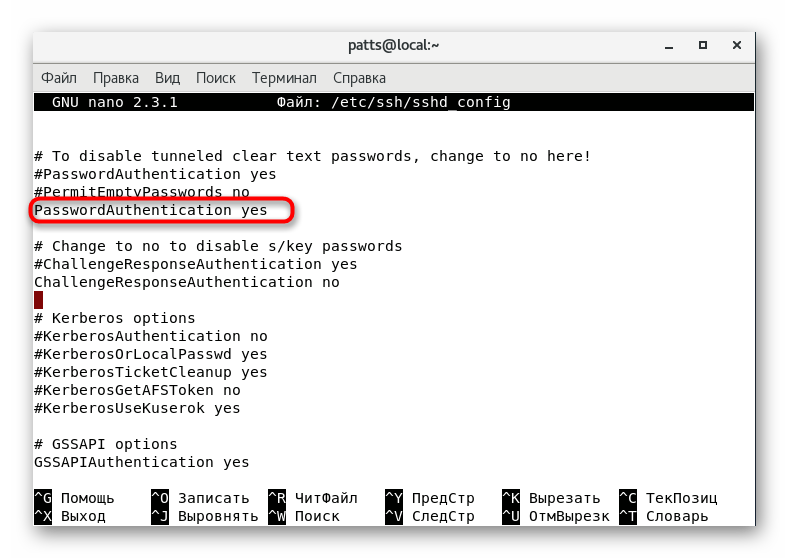

- Na vzdialenom serveri spustite konfiguračný súbor SSH cez

sudo nano /etc/ssh/sshd_config. - Nájdite parameter PasswordAuthentication a zmeňte hodnotu na

no. - Uložte zmeny a dokončite prácu v textovom editore.

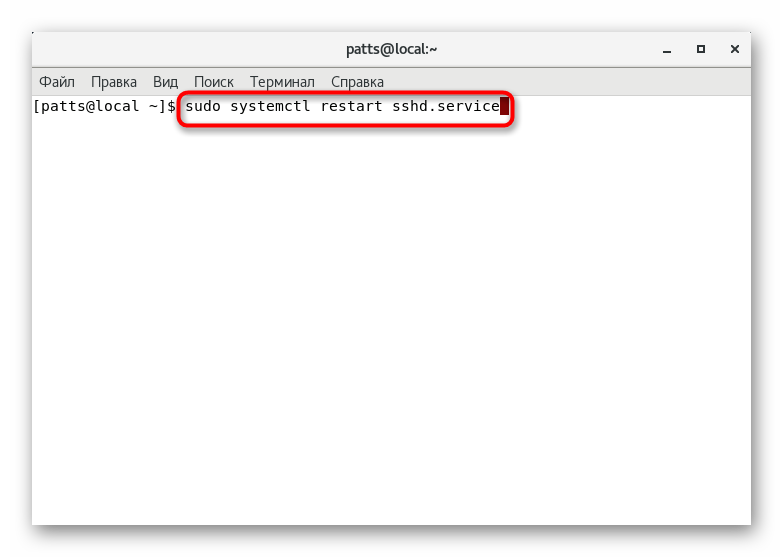

- Nový parameter sa prejaví až po reštartovaní služby

sudo systemctl restart sshd.service.

Tento článok, v ktorom ste boli oboznámení so základnými konfiguračnými bodmi protokolu SSH, sa končí. Dôrazne odporúčame, aby ste si overili obsah výstupu po aktivácii príkazov, pretože niekedy sa vyskytujú opisy chýb. Pozrite sa na ich riešenie v oficiálnej dokumentácii nástroja alebo distribúcii CentOS.